Oagapov (обсуждение | вклад) Нет описания правки |

Oagapov (обсуждение | вклад) |

||

| Строка 5: | Строка 5: | ||

Настройка фильтров осуществляется только в мастер-домене в приложении «Настройка». Меню «Маршрутизация», «Фильтр запросов». Правила фильтрации исполняются согласно приоритету от меньшего к большему. Найденное правило исполняется однажды. Все что не запрещено, то разрешено. | Настройка фильтров осуществляется только в мастер-домене в приложении «Настройка». Меню «Маршрутизация», «Фильтр запросов». Правила фильтрации исполняются согласно приоритету от меньшего к большему. Найденное правило исполняется однажды. Все что не запрещено, то разрешено. | ||

[[Файл:Правило фильтрации запросов.png|мини|Фильтр подсетей]] | |||

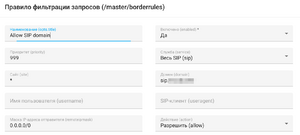

[[Файл:Фильтр SIP домена.png|мини|Фильтр SIP домена]] | |||

# Защита при помощи фильтра IP-подсетей. Позволяет реализовать белый и чёрный список IP-адресов с которых разрешено или запрещено подключение. | # Защита при помощи фильтра IP-подсетей. Позволяет реализовать белый и чёрный список IP-адресов с которых разрешено или запрещено подключение. | ||

# Фильтр на SIP-домен регистрации. Позволяет не допустить подключение злоумышленника, который не знает SIP-домен регистрации SIP-устройств. | # Фильтр на SIP-домен регистрации. Позволяет не допустить подключение злоумышленника, который не знает SIP-домен регистрации SIP-устройств. | ||

# Фильтр на SIP User-agent. Позволяет отсечь все попытки подключения кроме указанного в фильтре SIP User агента. | # Фильтр на SIP User-agent. Позволяет отсечь все попытки подключения кроме указанного в фильтре SIP User агента. | ||

# Встроенный в платформу автоматический алгоритм пресечения перебора паролей для подключения. Позволяет временно блокировать IP-адрес источника подключения. | # Встроенный в платформу автоматический алгоритм пресечения перебора паролей для подключения. Позволяет временно блокировать IP-адрес источника подключения. | ||

[[Файл:Фильтр user-agent.png|мини|Фильтр user-agent]] | |||

[[Файл:Drop-правило.png|мини|Drop-правило]] | |||

'''Обязательным''' в данном случае является использование финального запрещающего все иные подключения фильтра с низким приоритетом. Запрещающие фильтры рекомендуется реализовывать методом drop, который, в отличие от deny, не отправляет ответ злоумышленнику. Это позволяет снизить вероятность повторной попытки подключения. | '''Обязательным''' в данном случае является использование финального запрещающего все иные подключения фильтра с низким приоритетом. Запрещающие фильтры рекомендуется реализовывать методом drop, который, в отличие от deny, не отправляет ответ злоумышленнику. Это позволяет снизить вероятность повторной попытки подключения. | ||

[[Категория:Администрирование]] | [[Категория:Администрирование]] | ||

Версия от 10:29, 11 декабря 2024

Защита IP-АТС на базе платформы ЭРА

Задача — минимизировать риски несанкционированного подключения к IP-АТС по протоколу IP-телефонии SIP.

Смена стандартного порта 5060 UDP (TCP) на другой (например, 9061) позволит многократно снизить вероятность обнаружения открытого порта со стороны злоумышленников.

Настройка фильтров осуществляется только в мастер-домене в приложении «Настройка». Меню «Маршрутизация», «Фильтр запросов». Правила фильтрации исполняются согласно приоритету от меньшего к большему. Найденное правило исполняется однажды. Все что не запрещено, то разрешено.

- Защита при помощи фильтра IP-подсетей. Позволяет реализовать белый и чёрный список IP-адресов с которых разрешено или запрещено подключение.

- Фильтр на SIP-домен регистрации. Позволяет не допустить подключение злоумышленника, который не знает SIP-домен регистрации SIP-устройств.

- Фильтр на SIP User-agent. Позволяет отсечь все попытки подключения кроме указанного в фильтре SIP User агента.

- Встроенный в платформу автоматический алгоритм пресечения перебора паролей для подключения. Позволяет временно блокировать IP-адрес источника подключения.

Обязательным в данном случае является использование финального запрещающего все иные подключения фильтра с низким приоритетом. Запрещающие фильтры рекомендуется реализовывать методом drop, который, в отличие от deny, не отправляет ответ злоумышленнику. Это позволяет снизить вероятность повторной попытки подключения.